Che cos'è l'autenticazione a più fattori e perché è importante?

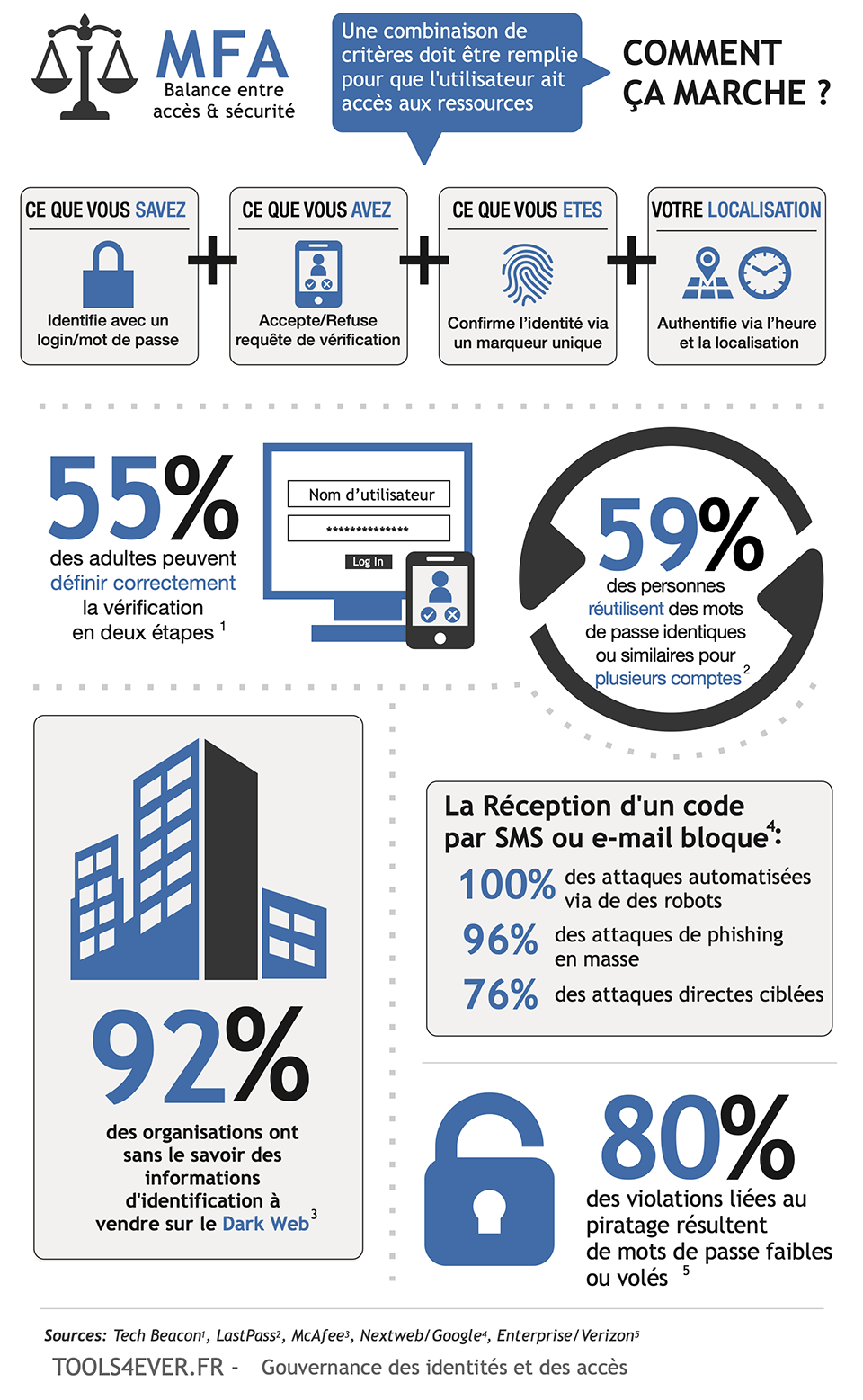

L’autenticazione a più fattori (MFA) è un processo di sicurezza dell’account che richiede due o più passaggi separati per consentire a un utente di provare la propria identità. Questa è spesso la connessione a un computer, rete, applicazione o altra risorsa. Per completare un processo di autenticazione a più fattori, devi fornire credenziali specifiche o soddisfare determinate condizioni in ogni passaggio. Mentre “autenticazione a due fattori” rimane un termine popolare, MFA è diventato sempre più il termine generico.

Tutti utilizzano già i processi MFA per provare regolarmente la propria identità al di fuori degli scenari IT. Ad esempio, una carta bancaria richiede un numero di identificazione personale (PIN). L’autenticazione avviene solo quando la carta e il PIN vengono utilizzati insieme.

Quasi tutti conoscono la forma di autenticazione più comune utilizzata oggi. Queste sono combinazioni di nome utente e password. Dalla creazione di account utente individuali per l’accesso al computer e alle applicazioni, i nomi utente e le password sono stati la norma.

Negli Stati Uniti, l’indirizzo email medio è associato a 130 diversi account utente[i]. La stragrande maggioranza di questi account utente richiede una combinazione di nome utente e password per accedere. Due terzi degli utenti riutilizzano le password su più account, provocando un effetto a catena in caso di compromissione[ii].

Sempre più spesso, le risorse cloud aggiungono ulteriori passaggi di autenticazione alle tradizionali richieste di immissione di nome utente e password. Se il nome utente e la password dell’utente fossero stati compromessi, sarebbero comunque necessarie ulteriori informazioni o mezzi per accedere. Un PIN monouso (o “password monouso”) o codici di verifica possono essere inviati agli utenti tramite SMS o e-mail. . L’immissione di questi valori univoci soddisfa il passaggio di autenticazione aggiuntivo. Le applicazioni bancarie online e di finanza personale utilizzano regolarmente questo metodo MFA, soprattutto quando gli utenti accedono da nuovi dispositivi o da diverse posizioni geografiche.

5 Fattori di autenticazione

Nell’autenticazione, un “fattore” è qualcosa che può essere utilizzato per verificare l’identità di un utente. Ad esempio, una combinazione di nome utente e password è un fattore unico. L’autenticazione a più fattori combina due o più fattori per rendere più sicuro il processo di autenticazione. Per ogni fattore richiesto per l’autenticazione, diventa esponenzialmente più difficile impersonare un utente. L’AMF può richiedere due o più dei seguenti fattori [iii]:

Conoscenza – Conoscenza – si riferisce a “qualcosa che conosci”. La conoscenza è il fattore di identificazione più comunemente utilizzato nei metodi di autenticazione e include combinazioni di nome utente e password. Anche le domande di sicurezza che richiedono “qualcosa che l’utente conosce” sono raggruppate con questo fattore. Va notato che una combinazione nome utente/password conta come un fattore. Lo stesso vale per una determinata serie di domande di sicurezza. La combinazione di nome utente e password con una domanda di sicurezza è ancora considerata un’autenticazione a fattore singolo, poiché entrambi rientrano in questa categoria.

Inerenza: si riferisce a “qualcosa che sei”. Questo fattore di autenticazione include tutti i dati biometrici che potrebbero essere utilizzati come credenziali. Gli esempi includono impronte digitali, DNA, riconoscimento facciale e scansioni retiniche. Questo tipo di autenticazione è diventato sempre più popolare con i dispositivi mobili dotati di scanner di impronte digitali e riconoscimento facciale integrati.

Possesso: si riferisce a “qualcosa che hai”. Tradizionalmente, oggetti come schede di accesso o token hardware erano di proprietà degli utenti. Le password monouso inviate tramite SMS o e-mail ai telefoni cellulari degli utenti sono state sempre più classificate in questo fattore. L’utilizzo di dispositivi mobili permette di contrastare il rischio di perdere elementi fisici come smart card o generatori di codici di tipo RSA. In alcuni sistemi, il dispositivo dell’utente stesso funge da fattore in questa categoria, essendo stato dichiarato “dispositivo affidabile”.

Posizione: si riferisce a eventuali restrizioni geografiche o di rete che possono essere aggiunte ai metodi di autenticazione per una maggiore sicurezza. Oltre ad altri fattori, gli utenti devono soddisfare i requisiti di posizione configurati per l’autenticazione della risorsa in questione. Ad esempio, gli utenti possono accedere a un’applicazione solo quando si trovano all’interno della propria rete aziendale o in un paese specifico.

Tempo: si riferisce a tutte le restrizioni che possono essere aggiunte per mantenere l’autenticazione entro un intervallo di tempo definito. In questo modo, i fattori di tempo e posizione sono simili. I fattori temporali forniscono sicurezza se gli utenti non hanno mai un motivo per accedere in determinati orari, ad esempio al di fuori delle 9:00-18:00.

Fattori temporali e geografici possono combinarsi per rendere le condizioni sempre più stringenti. Falsi tentativi di autenticazione possono verificarsi in una finestra troppo vicina e troppo lontana per essere legittima. 3 tentativi di accesso all’account utente di Bob in una finestra di 10 minuti non sono troppo sospetti. Le persone inseriscono le credenziali tutto il tempo. Tuttavia, sarebbe sospetto se questi tentativi provenissero da New York, Chicago e Los Angeles nello stesso periodo.

L’AMF su base giornaliera

Identificare questi fattori di autenticazione è abbastanza facile quando riconsideriamo il contesto dell’esempio della carta di credito. Per prelevare denaro, devi prima autenticarti. La tua carta di credito funge da “qualcosa che hai” (possesso) e il tuo PIN personalizzato è “qualcosa che conosci” (conoscenza).

In teoria, potrebbero essere applicati diversi fattori o condizioni. La tua carta di credito potrebbe richiedere un’impronta digitale invece del codice PIN. Il rispetto degli obblighi dell’AMF verrebbe comunque applicato sostituendo “qualcosa che conosci” con “qualcosa che sei” (inerenza). Se la tua banca limita il numero di sportelli automatici a cui puoi accedere, è in vigore un fattore di posizione. I limiti al volume delle transazioni in un giorno impongono un fattore temporale.

Pur non applicando l’autenticazione a più fattori a ogni passaggio, le carte di credito aiutano a fornire casi d’uso per spiegare perché l’autenticazione a più fattori è importante. Le società di credito bloccano le carte che sono state utilizzate ben al di fuori del normale ambito di attività. Questo è simile a un fattore o condizione di posizione passiva progettata per prevenire il furto di identità.

Se Bob di New York ha usato improvvisamente la sua carta a Los Angeles ripetutamente, può essere considerato sospetto. Potrebbe essere in vacanza, ma l’attività periferica sembra sospetta. Di conseguenza, l’account viene automaticamente bloccato in caso di furto della tua identità o del numero della tua carta. Il tentativo di autenticarsi in circostanze troppo bizzarre dovrebbe sicuramente accendere la luce rossa.

OTP in aumento

La combinazione di credenziali nome utente e password rimane il metodo di autenticazione più diffuso. Sebbene le organizzazioni riconoscano prontamente l’importanza di una sicurezza avanzata, l’aggiunta di ulteriori fattori di autenticazione in passato era un investimento costoso e dispendioso in termini di tempo. Grazie alla creazione di password monouso (OTP) negli ultimi anni, questo ostacolo all’implementazione dell’AMF è in gran parte scomparso. Di conseguenza, l’adozione è in aumento. Gli sviluppatori di app possono facilmente aggiungere un fattore di possesso al loro processo di autenticazione inviando codici PIN univoci ai telefoni o alle e-mail degli utenti.

Anche l’adozione dell’AMF sta aumentando poiché gli utenti finali la trovano più intuitiva e semplice che mai. Le app gratuite sono ora disponibili per l’uso su telefoni cellulari che generano OTP per risorse cloud abilitate per MFA.

Il software OTP ha spesso finestre di validità brevi prima di modificare il valore delle credenziali. Il ripristino di Google Authenticator OTP ogni 30 secondi, ad esempio, riduce notevolmente il rischio in caso di compromissione di un valore. Una maggiore sicurezza è veramente efficace solo se il processo è anche semplice e trasparente. L’autenticazione a più fattori di oggi è abbastanza semplice da imporre un accesso più rigoroso senza richiedere accidentalmente soluzioni alternative.

La sicurezza MFA aggiunta ai tuoi processi di autenticazione è un gioco da ragazzi. Con l’autenticazione a più fattori, è più difficile per gli utenti abusare dei propri diritti di accesso e per gli intrusi.